Cada sociedad según su desarrollo de alfabetización utiliza medios y lenguaje propicios para la propagación de contenido que vulnera o protege el DIH

Haga click para empliar imagen

En el transcurso de la guerra interna de Colombia la amenaza contra los derechos humanos se ha ajustado al desarrollo de las tecnologías de información modificando medios, estilos y mensajes. En el mundo, por su parte, las empresas capitalistas de vigilancia como Facebook, Microsoft, Google y Twitter constituyeron en 2017 el Foro Global de Internet para Combatir el Terrorismo (GIFCT) debido al avance mundial de las acciones.

En los inicios de la guerra interna nacional, el escrito de texto breve o el mensaje oral de la amenaza estaba acompañado de grafitis, sufragios, coronas fúnebres, balas, dibujos de balas, siluetas de armas, croquis de tumbas, manchas de sangre, animales muertos... Las llamadas telefónicas, los panfletos impresos, las listas públicas o las cartas privadas fueron medios preferidos por los victimarios de Colombia por los cuales anunciaban a ciertas personas que habían sido condenadas para ser asesinadas. Actualmente, los amenazadores utilizan Internet y los celulares inteligentes como propicios instrumentos para el delito de intimidar mediante terror y para dar a entender que se quiere hacer algún mal o daño a alguien.

El informe final “Hasta la guerra tiene límites” de la Comisión para el esclarecimiento de la verdad, la convivencia y la no repetición, sobre violaciones de los derechos humanos, infracciones al Derecho Internacional Humanitario (DIH) y responsabilidades colectivas, aporta que algunas de las modalidades para las amenazas en Colombia han evolucionado en las tres décadas del conflicto armado. Con base en las entrevistas a las víctimas efectuadas por los miembros de la Comisión se destacan además las cadenas de violencias asociadas a la amenaza.

Según el Comité Internacional de la Cruz Roja, aquel conjunto de normas que constituye el DIH trata de limitar los efectos de los conflictos armados, por razones humanitarias. De manera que todos los sujetos distintos a población civil, combatientes puestos fuera de combate, periodistas, personal médico, sanitario, religioso o humanitario no se pueden declarar «objetivo militar». En Colombia, a mediados de los años 1980, sin embargo, el lenguaje de la amenaza de muerte seguía denominando a las víctimas seleccionadas «objetivo militar» por el actor armado.

Muy recientemente, se conoció por medios periodísticos, otra vez, que unidades del Ejército de Colombia han clasificado, según los reportes secretos y el lenguaje usado, como «enemigos del Estado» a periodistas. En suma han sido estudiantes, profesores, organizaciones estudiantiles y la comunidad académica en general, víctimas de amenazas por medio de panfletos o sufragios de paramilitares como las Águilas Negras. Pero también las FARC-EP amenazaron a través de medios sociales a miembros de comunidades LGTBQ+ con lenguaje sexista, prejuicioso y humillante.

Desde la última década del siglo pasado, el actor armado expandido en grupos ilegales −guerrillas, paramilitares, narcotraficantes y delincuencia−, usó algunos servicios de la tecnología de información y comunicación −como los correos electrónicos, los mensajes de texto y las llamadas al celular− para continuar con la amenaza de muerte. Inclusive, operaciones realizadas por el extinto Departamento Administrativo de Seguridad dan cuenta que hubo acciones dentro de Internet para amenazar a ONG de derechos humanos internacionales y colombianas. Se pretendía crear controversia en torno a aquellas organizaciones y usaron entre otras estrategias la guerra psicológica, el desprestigio, la creación de ONG falsas y el diseño de páginas Web fachadas, según la información tomada de la Comisión de la Verdad “Persecución, estigmatización y exterminio de opositores políticos, magistrados, organizaciones de derechos humanos y periodistas por el DAS: 2000-2009”.

Desde luego que descalificar, perseguir y eliminar requiere previamente de maniobras totalitarias para obtener información privada de las personas y de sus familias víctimas. Por ejemplo, vigilancias para saber qué hacen, en qué colegio estudian los hijos; envios de fotografías que comprometen; señalamiento a las vulnerabilidades; descalificación de las debilidades; insultos hacia aquello que pueda quebrantar el carácter de las personas; seguimiento a vehículos; persecución hasta el lugar en donde vota; rastreo a las infracciones de tránsito; silenciar ideas opuestas; registrar llamadas de teléfonos; encarpetar mensajes de correos; clasificar dirección de compras o de trabajo o de vivienda.

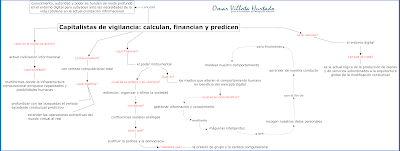

Con la tecnología digital aquellas urdimbres se ejecutan distinto debido al conjunto del instrumentalismo con cuyo poder se “aspira a organizar, estimular y afinar la sociedad para que alcance una confluencia social analógica, en la que la presión del grupo y la certeza computacional sin terror sustituyan a la política y a la democracia, y se extingan tanto la realidad sentida como la función social de una existencia individualizada”, según describe la socióloga estadounidense Shoshana Zuboff. Por ejemplo se rastrea a través de dispositivos electrónicos; se comparten técnicas para clasificación de contenidos; se gestiona el conocimiento frente a amenazas a la seguridad y a la convivencia ciudadana; se anticipan y previenen las amenazas y sus focos; se mejora la capacidad de registro, clasificación, organización y valoración de información en bases de datos y sistemas tecnológicos.

Colaboración para la eficiencia

Las Fuerzas Armadas de Colombia realizaron el 1 de marzo de 2008 la operación Fénix o bombardeo de Angostura en la frontera con Ecuador causando la muerte a 22 guerrilleros incluido Luis Édgar Devia Silva alias Raúl Reyes, segundo comandante en rango de las Fuerzas Armadas Revolucionarias de Colombia (FARC-EP), y reunieron datos obtenidos de los dispositivos digitales confiscados como pruebas que revelaron información relacionada con la red internacional de apoyo y de financiamiento a la organización guerrillera.

Algunas de esas evidencias fueron compartidas por las autoridades colombianas con sus homólogas de España, especialmente para solicitar la extradición de alias Leonardo, a quien el Ministro del Interior de la península había concedido asilo político, para ser juzgado en Colombia por sus vínculos de financiación del terrorismo. Además, la colaboración reforzó la hipótesis de alianzas entre Leonardo y personas sometidas a juicio por sus vínculos con el grupo terrorista vasco Euskadi Ta Askatasuna (ETA).

En este caso las nuevas pruebas también confirmaron la existencia de una comisión internacional dentro de las FARC-EP que “mantenía un programa de seguridad, cifrado con esteganografía, para las comunicaciones de mensajes, en particular las transmitidas por Internet o por radio”, según el documento “El uso de internet con fines terroristas” de la Oficina de las Naciones Unidas contra la Droga y el Delito (UNODC) de 2013.

Otra propuesta local de tecnología digital como poder instrumentario es la iniciativa Ci3 o “Centro Integrado de Información de Inteligencia para la Convivencia y Seguridad Ciudadana” de la Policía Nacional de Colombia en torno al principal problema de “gestión del conocimiento orientado a mejorar las capacidades de planificación institucional bajo criterios de anticipación y prevención frente a amenazas a la seguridad y convivencia ciudadana de los colombianos.” El Centro Integrado, por tanto, innova en “la planeación del servicio de Policía en relación con la identificación y priorización de fenómenos, elaboración de proyecciones, conocimiento de las dinámicas criminales locales, así como despliega acciones que permitan enfrentar los nuevos desafíos para combatir el crimen nacional y trasnacional.”

La iniciativa participó a los tres años de implementación en la versión 3 del “Premio Interamericano a la Innovación para la Gestión Pública Efectiva” en la categoria “Innovación en el Gobierno Abierto y Acceso a la Información”: una idea motivadora del Departamento para la Gestión Pública Efectiva de la Organización de Estados Americanos que busca reconocer novedades en gestión pública, sistematizarlas, incentivarlas y promocionarlas como experiencias útiles y posibles de replicar en otras naciones. Según la ficha de postulación al premio interamericano versión 2015 el costo total de la construcción, dotación, instalación de oficinas, cableado estructurado, equipos activos, planta eléctrica, adecuación de la sala situacional y 2.800 horas de trabajo para diseño y estructuración de los sistemas inteligentes fue de US$7.718.148.

Con base en la planeación innovadora del Ci3 se mejora “la capacidad de organización, clasificación, valoración y registro de información en bases de datos y sistemas tecnológicos desarrollados por el servicio de inteligencia Policial, con el único fin de anticipar amenazas que incidan en la convivencia y seguridad ciudadana, prevenir el surgimiento de nuevos focos de crimen y delincuencia y fortalecer la planeación estratégica, táctica y operativa en torno a fenómenos previamente diagnosticados.” Para alcanzar el objetivo se diseñaron acciones estratégicas tales como:

– Proveer insumos para diseñar lineamientos de planeación en el ámbito estratégico, táctico y operativo en torno a la seguridad y convivencia ciudadana.

– Constituir el análisis situacional como una nueva dimensión y especialización en la administración de información, análisis de inteligencia y planificación del servicio de policía.

– Diseñar y construir infraestructura tecnológica para incorporar actividades de innovación que den respuesta a fenómenos actuales y futuros de seguridad y convivencia.

– Fortalecer el modelo de gestión del conocimiento, soportado en análisis de información y vigilancia estratégica a partir de la combinación de capacidades de talento humano, tecnología e infraestructura.

A nivel global, el denominado “apremiante problema de contenido terrorista en línea” empezó a ser considerado, diferenciado, compartido y eliminado de las plataformas Web a partir del informe elaborado en el año 2017 por los Ministros del Interior, de Inmigración y Fiscales Generales de Australia, Canadá, Nueva Zelanda, Reino Unido y Estados Unidos reunidos en Ottawa (Canadá). Discutieron en ese junio los desafíos a la seguridad nacional que enfrentan y acordaron áreas proactivas para la colaboración.

En consecuencia, los cinco ministerios y fiscales firmantes contrarrestan el extremismo violento ante la seguridad y la protección de los ciudadanos, nativos o extranjeros en aquellas naciones, con base en un “enfoque compartido que: i) compromete a los proveedores de servicios de comunicación a afrontar las actividades y las propagandas terroristas en línea; ii) apoya un nuevo foro de la industria dirigido por Google, Facebook, Microsoft y Twitter; iii) examina el papel de los medios tradicionales y sociales y las voces de la comunidad para facilitar o interrumpir procesos de radicalización hacia la violencia o la amenaza de propaganda terrorista; y iv) respalda prácticas efectivas en esta área.”

Igualmente, señalaron frente al cifrado de mensajes, que puede socavar gravemente los esfuerzos de la seguridad pública al impedir el acceso legal al contenido de las comunicaciones durante investigaciones de delitos graves incluido el terrorismo, “explorar soluciones compartidas mientras defienden la ciberseguridad y los derechos y libertades individuales” conforme el compromiso con las empresas de tecnología y comunicaciones. Y en relación con los ataques cibernéticos en aumento “estudiar y evaluar temas y tendencias en ciberseguridad para prevenir, detectar y responder a las ciberamenazas”.

Google en Europa, por su parte, publicó un comunicado para afirmar que las cuatro empresas señaladas en Ottawa por los ministerios y fiscales “tomamos medidas rápidas contra este tipo de contenido de acuerdo con nuestras políticas respectivas” mientras que las acciones concretas se orientan a:

- crear una base de datos industrial compartida para hashes (huellas dactilares digitales únicas) con fotografías de terroristas o videos violentos o imágenes de reclutamiento de terroristas;

- eliminar de nuestros servicios dichas huellas;

- compartir aquella información entre nosotros para ayudar a identificar contenido terrorista potencial alojado en nuestras respectivas plataformas de consumo;

- capacitar a otras empresas tecnológicas mediante estrategias clave para ejecutar programas de contradiscurso de odio y de extremismo violento como Creators for Change de YouTube, Peer to Peer y Online Civil Courage Initiative de Facebook; y

- proteger la privacidad de nuestros usuarios y su capacidad para expresarse de forma libre y segura en nuestras plataformas.

En cuanto al Foro Global de Internet para Combatir el Terrorismo (GIFCT), Facebook, Microsoft, Twitter, YouTube y otras siete tecnológicas, se asociaron con el propósito de ayudar a frenar la propagación de contenido terrorista en línea y evitar más errores en el intercambio de información, en especial luego de la navidad en Berlin cuando el terrorista islamista Anis Amri atacó a mano salva el mercado desde un camión. Pero 15 organizaciones de derechos humanos y digitales reiteraron en julio 2020 sus quejas escritas a Nicholas Rasmussen, Director Ejecutivo del GIFCT, por “los riesgos de censura extralegal debido a la participación de gobiernos en el Comité Asesor Independiente (IAC), al aumento del uso y alcance de la base de datos hashes y a la persistente falta de transparencia en torno a la actividad del Foro Global.”

Finalmente, el Consejo Europeo en su reunión de junio de 2017, dedicó su atención al fortalecimiento de Europa y a la protección de los ciudadanos mediante medidas eficaces destinadas a luchar contra el terrorismo y a desarrollar su seguridad y defensa comunes, interna y exterior.

Por tanto, para la seguridad interior de los países europeos se “combatirá la propagación de la radicalización en Internet, coordinarán trabajos para prevenir y combatir el extremismo violento y hacer frente a la ideología afín, atajarán la financiación del terrorismo, facilitarán intercambios ágiles de información y bien definidos entre las autoridades policiales en particular con los socios de confianza y mejorarán la interoperabilidad entre las bases de datos.”

Para la seguridad y defensa exterior de la Unión Europea (UE) “fortalecerán la cooperación para proteger a la Unión y a sus ciudadanos y contribuir a la paz y la estabilidad de la vecindad y de otras partes del mundo, subsanarán las principales deficiencias existentes y desarrollarán tecnologías del futuro, mantendrán la relación transatlántica y la cooperación entre UE y OTAN para asegurar y responder a las amenazas cambiantes en seguridad cibernética, híbrida y terrorismo.”

En el contexto político de la democracia liberal, no obstante, gravita el miedo de la migración y de los refugiados, por lo cual se prioriza en la seguridad pública y en el bienestar de los ciudadanos nacionales, al tiempo que se proporcionan a inmigrantes legales oportunidades para que realicen positivas contribuciones a la sociedad local que los acoge. Aún así la percepción por la correcta moderación de contenido digital extremista es el desafío por superar desde la perspectiva de las agencias defensoras de derechos humanos.

Preocupaciones compartidas

El poder instrumentario de los componentes de la tecnología digital, como los algoritmos de aprendizaje automático −“utilizados cada vez más para detectar y eliminar contenido extremista”− contienen errores, según afirman defensores de derechos humanos.

Existe evidencia publicada que los procesos de moderación o eliminación de aquel contenido en línea tienen efectos contraproducentes para otros discursos antiterroristas como la sátira, el material periodístico, la evidencia jurisprudencial, etc. que en la mayoría de los marcos legales democráticos se consideran discursos legítimos. Inclusive las medidas contundentes aplicadas por las corporaciones tecnológicas impactan en la estigmatización cultural, el activismo de usuarios marginados, la censura documental y hasta en procesos de independencia o judicialización de los conflictos bélicos.

Por encima de este impacto para la esfera democrática de la documentación sobre derechos humanos se encuentra la presión a las empresas de medios sociales por adoptar estrictos mecanismos ante el discurso extremista de odio, violencia, terror, sobre todo tras el ascenso del Estado Islámico que descalifica los derechos de musulmanes, árabes y otros grupos en todo el mundo. Es decir, quedamos atrapados en la red: por el contenido de mensaje violento extremista alojado en plataformas de medios sociales y por la tecnología de moderación automatizada defectuosa.

Argumenta, entre otros, Hadi Al Khatib, archivista y activista de la organización Syrian Archive para la documentación en riesgo relacionada con las violaciones de derechos humanos cometidas por todas las partes involucradas en el conflicto en Siria, que “las compañías de medios sociales han respondido con políticas y prácticas demasiado amplias y vagas frente al extremismo que han llevado a errores de gran escala, diezmando el contenido de los derechos humanos, por la creencia que eliminar contenido en línea resuelve el problema profundo arraigado del extremismo en la sociedad moderna.”

Adicional, existe imprecisa definición internacional sobre qué se considera contenido extremista o terrorismo o violencia extrema, según expresan 15 organizaciones de derechos humanos y digitales, entre ellas Association for Progressive Communications, Center for Democracy & Technology, Committee to Protect Journalists, Human Rights Watch. Esta ambigüedad y falta de consenso mundial ha afectado por ejemplo la emancipación de la sociedad chechena, el activismo kurdistan, la memoria y la evidencia judicial de los conflictos internos bélicos en Siria, Yemen y Ucrania.

Otra sin salida de la red se relaciona con la mayor atención puesta a grupos extremistas por las tecnológicas norteamericanas miembros del GIFCT pues más observan a las incluidas en la Lista de Organizaciones Terroristas Extranjeras del Departamento de Estado de Estados Unidos.

Ante tanta indeterminación, la carta enviada a Rasmussen suscrita por las organizaciones de derechos humanos y digitales expresa que, no obstante, un objetivo es “asegurar que el trabajo del Foro Global esté alineado con las leyes internacionales de derechos humanos” su IAC está compuesto casi en su totalidad por funcionarios gubernamentales y representantes de centros de investigación y universidades privadas lo que presume no estar “abierto y receptivo a las críticas de expertos en derechos humanos.”

El problema de fondo de la propagación y hospedaje de contenido extremista en línea es su moderación desde el Foro, pues esa acción es la “herramienta preferida para el trabajo antiterrorista sin ninguna evaluación de su impacto en los derechos humanos, y mucho menos garantías adecuadas para la protección de esos derechos, ya que parece implementarse a expensas de otros programas que podrían abordar las causas fundamentales del extremismo violento y la radicalización de manera más efectiva a largo plazo.” En concreto elevaron la queja porque “Estados Unidos ve el extremismo violento con base en la ideología de derecha como amenaza clave luego de la masacre de Christchurch el 15 de marzo de 2019, cuando un hombre armado supremacista blanco asesinó a 51 musulmanes durante la oración.”

El GIFCT se reforzó institucionalmente como respuesta ante aquella masacre pero continúan las operaciones en el entorno global complejo sin definiciones acordadas internacionalmente sobre terrorismo o violencia extremista, donde dicho extremismo violento de derecha no está reconocido legalmente. Por tanto para el enfoque del derecho humanitario, la eliminación frecuente de contenido en países en conflictos predominantemente musulman y de habla árabe, provoca otra actitud de los miembros del GIFCT relacionada con ¿cómo pretenden preservar la valiosa evidencia potencial de una manera que aborde tanto los derechos de privacidad como la necesidad de responsabilidad?, ¿cómo ven el cifrado, especialmente a la luz de su uso por parte de defensores de derechos humanos en todo el mundo al enfrentar riesgos para su vida y para la libertad si sus comunicaciones caen en manos equivocadas?